React 서버 컴포넌트 ‘React2Shell’ 취약점, 전 세계 웹 서비스 흔드는 보안 위협과 대응 전략

라이브이슈KR | IT·보안 취재팀

전 세계적으로 널리 사용되는 프론트엔드 라이브러리 React에서 서버를 통째로 장악할 수 있는 원격 코드 실행(RCE) 취약점이 공개되면서 개발·보안 업계가 긴장하고 있습니다.

특히 React Server Components(RSC)를 노리는 React2Shell(CVE-2025-55182) 취약점은, 기본 설정만으로도 공격이 가능한 치명적인 구조적 문제로 평가되고 있습니다.

React 취약점, 왜 지금 심각한 이슈가 되었는가

이번 React 취약점이 큰 파장을 일으키는 이유는 단순한 버그가 아니라, 사전 인증 없이 단일 HTTP 요청만으로 서버에서 임의 코드를 실행할 수 있는 수준의 공격을 허용하기 때문입니다.

미국 CISA와 EUVD(유럽 취약점 데이터베이스) 등 글로벌 보안 기관도 이미 해당 취약점을 실제 악용 중인 취약점으로 분류하며 각별한 주의를 촉구하고 있습니다.

React2Shell 취약점 개요와 기술적 특징

· 취약점 명: React2Shell

· 식별자: CVE-2025-551821

· 영향 범위: React Server Components(RSC)를 사용하는 서버 환경

· 유형: 사전 인증 원격 코드 실행(Pre-auth RCE)

· 위협 수준: 다수의 보안 업체가 Log4Shell급 치명도라고 평가

공개된 정보에 따르면 React2Shell 취약점은 RSC에서 사용하는 ‘Flight’ 프로토콜의 설계 상 결함에서 비롯되었습니다.

서버가 클라이언트로부터 전달받은 특정 형식의 페이로드를 충분한 검증 없이 디코딩·실행하는 과정에서, 공격자가 서버 측 함수 실행 흐름을 통제할 수 있게 되는 구조입니다.

국내 기관의 React 취약점 경고…KISA·보호나라 권고 사항

한국인터넷진흥원(KISA) 역시 공식 SNS와 보안 포털(보호나라)을 통해 “React 서버 컴포넌트 제품 사용 주의 권고”를 연이어 발표했습니다.

KISA는 React가 자사 제품의 취약점을 해결한 보안 업데이트를 이미 배포했다는 점을 강조하며, 해당 버전을 사용하는 모든 기업·기관은 즉시 최신 버전으로 업데이트할 것을 권고했습니다.

“React Server Components(RSC)에서 사전 인증 원격 코드 실행(RCE) 취약점(CVE-2025-55182 등)이 확인되었으며, 최신 보안 패치 적용이 무엇보다 중요합니다.” – KISA 보안공지 중

랜섬웨어까지 노리는 React 서버 컴포넌트 취약점

KISA는 별도 안내를 통해 React 서버 컴포넌트 취약점을 악용한 랜섬웨어 위협도 이미 포착되고 있다고 경고했습니다.

특히 외부 접속 관리 강화, 계정 관리 강화, 백업 정책 강화, 침해사고 대응 체계 정비를 핵심 수칙으로 제시하며, 기업 보안 담당자들이 선제적으로 점검에 나설 것을 요청했습니다.

React 취약점이 미치는 영향: 어떤 서비스가 위험한가

이번 React 취약점의 가장 큰 특징은 “React를 쓰는 모두가 위험한 것은 아니지만, 서버 컴포넌트와 SSR·Next.js 기반 서비스는 특히 주의해야 한다”는 점입니다.

아래와 같은 환경은 직접적인 영향권에 들어갈 가능성이 높습니다.

- React Server Components(RSC)를 활용한 서버 렌더링 서비스

- Next.js 등 React 기반 풀스택 프레임워크를 사용하는 서비스

- 사내 관리자 콘솔, 백오피스, 내부 포털 등 외부 노출이 제한적이라고 믿고 있는 시스템

특히 내부용 관리 페이지라며 방치된 서버가 공격자에게는 가장 매력적인 타깃이 될 수 있다는 점에서, 서비스 종류와 관계없이 전수 점검이 필요합니다.

2025년 기준, React에서 자주 언급되는 주요 취약점 유형

최근 국내 개발 블로그와 기술 커뮤니티에서는 “React 취약점 총정리”, “React2Shell 취약점으로 React 해킹 위험” 등의 글이 빠르게 공유되고 있습니다.

이들 분석에서 공통적으로 지적하는 주요 React 보안 취약점 유형은 다음과 같습니다.

- XSS(Cross-Site Scripting) –

dangerouslySetInnerHTML오·남용, 검증되지 않은 사용자 입력을 그대로 DOM에 반영하는 패턴 - 인증·세션 관리 취약점 – 토큰 저장을 localStorage에만 의존하거나, 만료·재발급 로직을 허술하게 구현한 경우

- 서버 컴포넌트·API 연계 취약점 – 이번 React2Shell처럼 서버 사이드 로직과 직결된 부분에서의 입력 검증 부재

- 3rd-party 라이브러리 체인 공격 – npm 패키지 하이재킹, 악성 의존성 주입 등 소프트웨어 공급망 공격

- 구버전 의존 – 취약점이 패치된 이후에도 오래된 React·Next.js 버전을 유지하는 관행

이번 React 서버 컴포넌트 취약점은 이 가운데서도 서버와 런타임을 직접 탈취할 수 있는 ‘원격 코드 실행’ 유형이라는 점에서 한층 높은 경각심을 요구합니다.

개발자·보안 담당자가 지금 당장 해야 할 5가지 점검

전문가들은 이번 React 취약점에 대응하기 위해 “코드 수정 이전에, 환경을 먼저 점검하라”고 조언합니다.

현 시점에서 실무자가 바로 적용할 수 있는 핵심 체크리스트는 다음과 같습니다.

- 1. 사용 중인 React·Next.js 버전 확인

프로젝트의package.json을 통해 React 버전, React DOM, Next.js 버전을 즉시 확인합니다. - 2. React Server Components 사용 여부 파악

서버 컴포넌트, 서버 액션, Flight 관련 설정이 포함돼 있는지 점검합니다. - 3. 보안 공지·권고문 확인

React 공식 GitHub 보안 공지, KISA 보호나라, CISA·ENISA(EUVD) 등에서 제공하는 취약점 권고 문서를 확인합니다. - 4. 패치 가능 여부와 배포 일정 수립

당장 버전 업이 가능한지 검토하고, 서비스 중단 가능성을 최소화하는 배포 전략을 수립합니다. - 5. 로그·이상 징후 확인

서버 접근 로그, 오류 로그, 관리자 계정 로그인 이력 등에서 의심스러운 요청 패턴이 없는지 확인합니다.

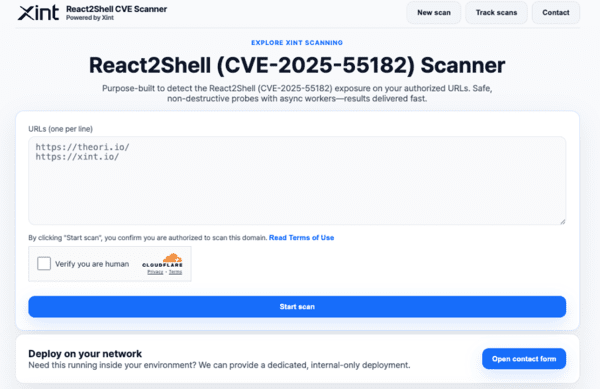

국내 업체, React2Shell 대응 점검 도구 ‘리액트가드’ 공개

사이버 보안 전문기업 티오리(Theori)는 최근 React2Shell 대응을 위한 웹 기반 점검 도구 ‘리액트가드’를 공개했다고 밝혔습니다.

티오리는 이번 React2Shell 취약점을 “Log4j급 위협”으로 규정하며, 기본 설정만으로도 공격이 가능한 치명적 취약점인 만큼, 자동화된 점검 도구를 활용한 선제적 진단이 필요하다고 강조했습니다.

React 취약점 대응, 단순 패치로 끝나지 않는다

전문가들은 이번 React 서버 컴포넌트 취약점을 계기로, 프레임워크 보안 공지를 정기적으로 모니터링하는 체계를 갖출 필요가 있다고 지적합니다.

서비스 운영이 바쁘다는 이유로 React·Next.js·Node.js 등 핵심 런타임과 프레임워크의 보안 공지를 놓치는 사례가 적지 않기 때문입니다.

“서비스 모니터링도 벅찬데 프레임워크 보안 공지까지 챙기기 어렵다는 이야기가 많지만, 이번 React 취약점은 그런 피로감을 감수할 가치가 있는 사건입니다.” – 국내 기술 블로그 분석 글 중

React를 안전하게 쓰기 위한 실무 보안 수칙

이번 사태와 별개로, React 취약점을 줄이기 위해 실무에서 꾸준히 지켜야 할 기본 수칙도 다시 주목받고 있습니다.

- dangerouslySetInnerHTML 사용 최소화 – 반드시 필요한 경우, 신뢰할 수 있는 서버 측 필터링·인코딩을 거친 데이터만 허용합니다.

- 토큰·세션 보호 – 인증 토큰은 가능한 한 HTTPOnly 쿠키를 활용하고, CSRF 방어 장치를 함께 적용합니다.

- 권한·역할 기반 접근 통제 – React 라우팅 레벨뿐 아니라, 백엔드 API에서도 철저한 권한 검증을 수행합니다.

- 정기적인 의존성 업데이트 – npm audit, GitHub Dependabot 등 자동화 도구를 활용해 취약한 패키지를 조기에 발견합니다.

- 보안 테스트 자동화 – CI/CD 파이프라인에 정적 분석(SAST)·동적 분석(DAST) 도구를 연계해 배포 전 보안 점검을 상시화합니다.

정리: React 취약점은 ‘프론트엔드 이슈’가 아닌 ‘서비스 전체 리스크’입니다

React2Shell로 대표되는 이번 React 서버 컴포넌트 취약점은, 프레임워크 한 부분의 결함이 어떻게 서비스 전체의 리스크로 확산되는지를 단적으로 보여주는 사례입니다.

React를 사용하는 국내 웹 서비스가 매우 많은 만큼, “우리 서비스는 괜찮을 것”이라는 낙관은 가장 위험한 선택일 수 있습니다.

개발자와 보안 담당자가 함께 버전 점검 → 패치 적용 → 이상 징후 모니터링 → 보안 체계 재정비라는 순환 구조를 만들어낼 때, 이번 React 취약점은 단순 사고가 아니라 보안 수준을 한 단계 끌어올리는 계기가 될 수 있습니다.