🔔 비플페이 해킹 사건이 간편결제 시장을 뒤흔들고 있습니다. 9월 24일 발생한 이번 침해 사고는 지역사랑상품권·브랜드 기프티콘을 동시에 관리하는 플랫폼 특성상 파급력이 크다는 점에서 업계가 긴장하고 있습니다.

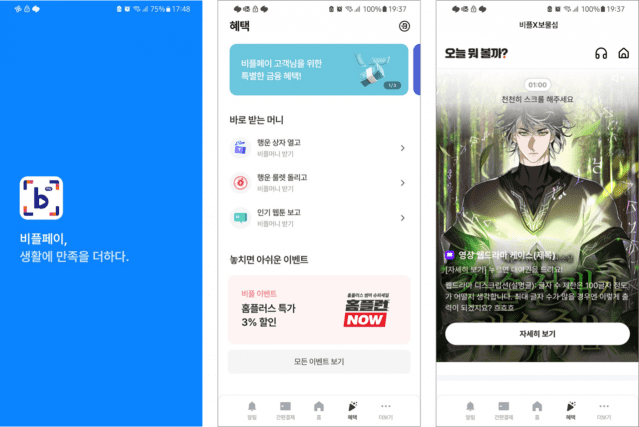

비플페이는 전국 200만 제로페이 가맹점 기반으로 550만 명이 사용하는 모바일 결제·충전 서비스입니다. ✨ 기업 복지와 지역화폐 결제를 한 번에 처리할 수 있어 ‘B2E 결제 솔루션’으로 불렸습니다.

⚠️ 그러나 외부 권한 없는 제3자가 서버에 침투해 선불 충전 상품권 PIN 번호를 노출시키면서 3000여 명의 고객이 1억 2천만 원가량 피해를 입은 것으로 확인됐습니다.

회사 측은 “*24일 오후 8시 해킹 정황을 인지*하자마자 결제 서버를 분리 조치하고 금융감독원·KISA·개인정보보호위원회에 즉시 신고했다”고 밝혔습니다.

피해 유형은 PIN 탈취→즉시 사용→잔액 소진 순이었습니다. 해커는 5~10분 만에 수십 개 브랜드 기프트 PIN을 자동화 스크립트로 충전해 결제를 완료했습니다.

“모바일 선불상품권은 사용 즉시 추적이 까다롭다”는 점이 악용됐다고 한국핀테크보안협회 전문위원은 분석했습니다.

🔍 취재 결과, 공격자는 취약한 API 인증을 노린 것으로 추정됩니다. 개발자용 토큰이 외부 저장소에 노출됐고, 이를 통해 무차별 조회가 가능해졌다는 설명입니다.

📱 실제로 유출된 정보에는 이메일·전화번호·상품권 잔액이 포함돼 2차 피싱 우려도 커지고 있습니다.

피해 고객 A씨는 “잔액이 0원이 된 뒤에야 문자 한 통을 받았다”며 즉각적인 알림 미흡을 지적했습니다.

💬 이에 대해 비플페이는 ① 전수 로그 분석 ② 전 고객 비밀번호 초기화 ③ 실시간 잔액 보상 절차를 진행 중이라고 전했습니다.

또한 FIDO2 생체인증 확대와 암호화 키 분리 보관 등 5대 보안 강화 방안을 발표했습니다.

이미지 출처: 지디넷코리아

이미지 출처: 지디넷코리아

📌 전문가들은 모바일상품권 사용자에게 다음 세 가지를 당부했습니다.

① 거래내역 실시간 확인

② 앱 최신 버전 업데이트

③ 의심 문자·전화 차단

특히 제로페이 연동 지자체는 추석 맞이 할인 행사는 유지하되, “1일 50만 원 한도 내 결제”로 리스크를 분산하기로 했습니다.

💡 이번 사건은 핀테크 규제 샌드박스 완화 이후 등장한 ‘중소 간편결제사’들이 보안 투자를 소홀히 할 경우 어떤 위험이 따르는지 단적으로 보여줍니다.

한편, 금융당국은 “전자금융거래법 전면 개정안에 ‘소비자 보호 펀드’를 신설해 1차적 보전 책임을 사업자에게 지우는 방안을 검토 중”이라고 밝혔습니다.

📝 정리하면, 비플페이 해킹은 모바일 선불상품권이라는 일상적 소비 영역을 노렸다는 점에서 경각심을 높였습니다. 이용자는 주기적인 비밀번호 변경과 잔액 점검으로 스스로를 보호해야 합니다.

라이브이슈KR은 피해 보상 진행 상황과 추가 보안 업데이트를 지속 추적해 후속 보도를 이어가겠습니다. 🔒